頁面目錄

前言:

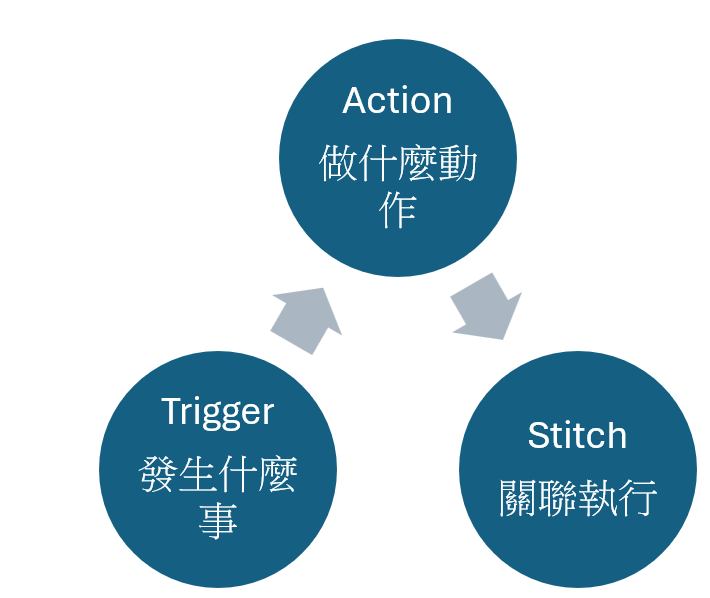

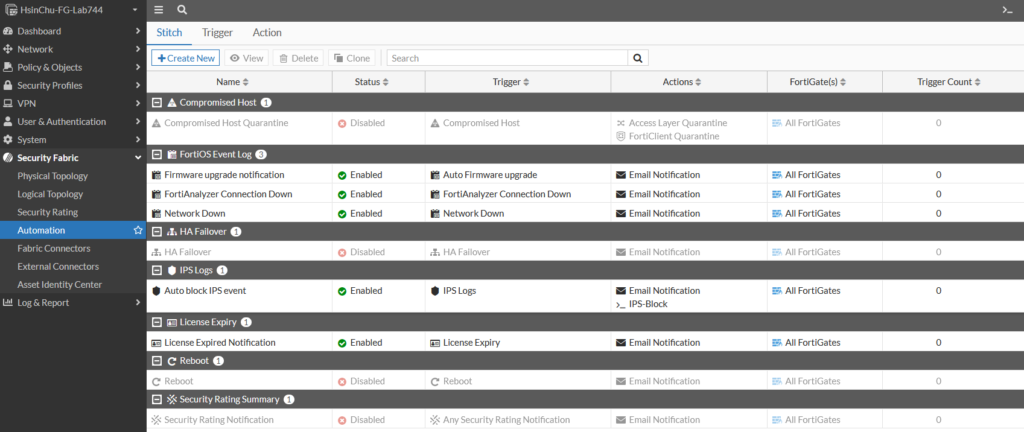

FortiGate Automation 功能可實現自動化程序,可依據發生的資安事件/自身狀況/排程執行各種自動化程序強化事件通報處理,以下由我來展示一些範例。

環境說明:

FortiOS版本:After 7.0

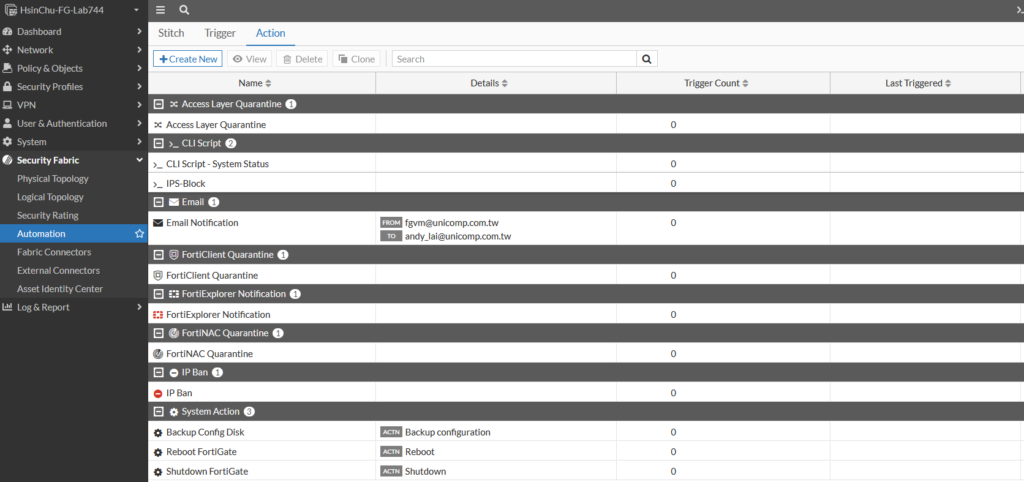

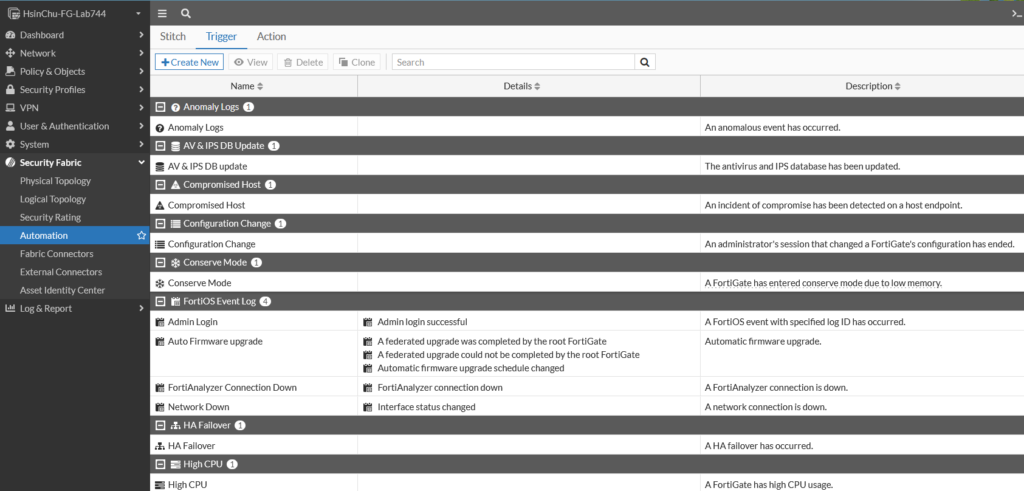

FortiGate Automation 設定:

Automation 範例:

Automation範例:

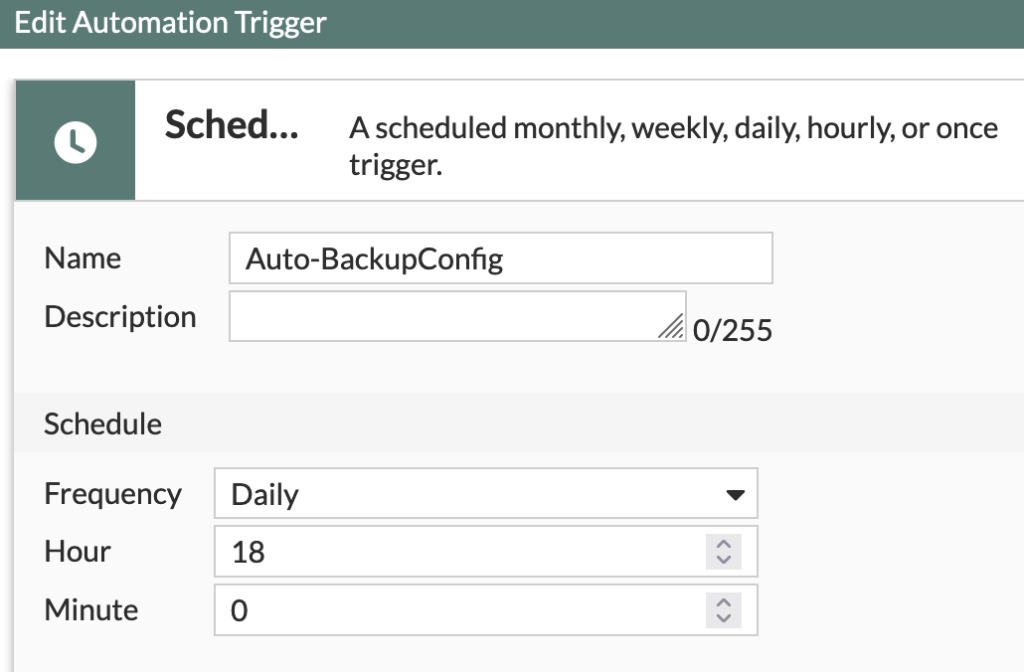

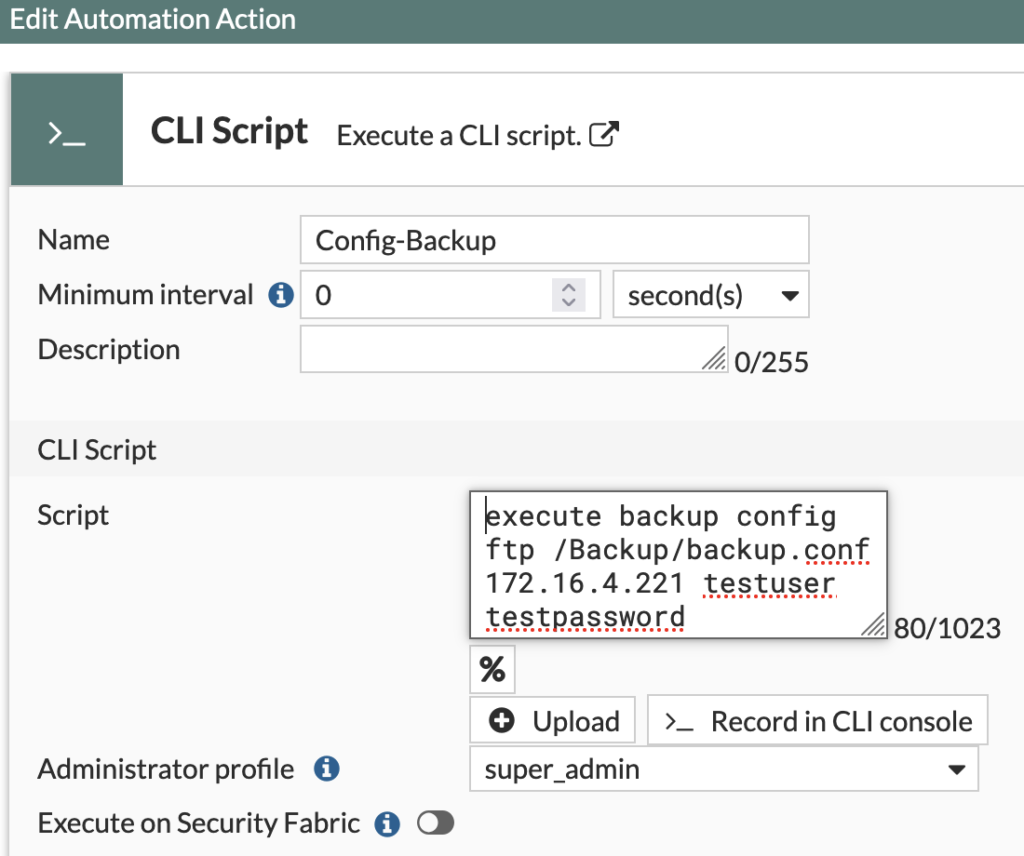

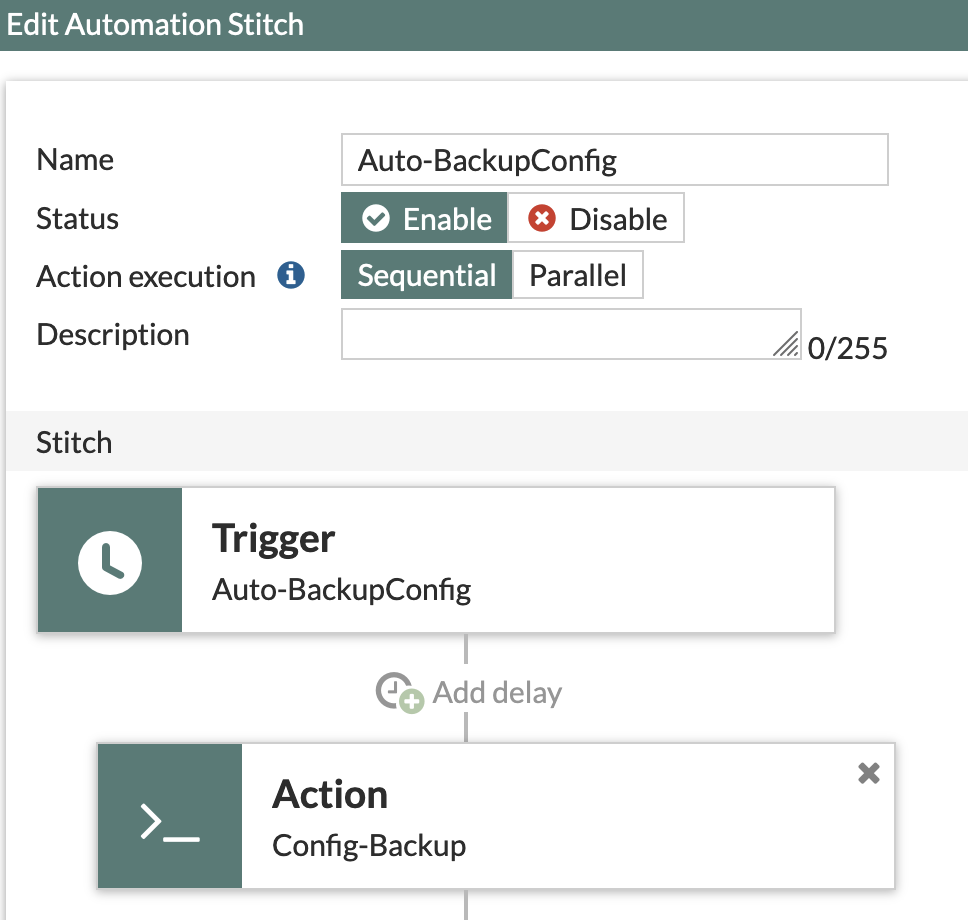

1.自動排程備份設定

execute backup config ftp /Backup/backup-%%date%%.conf 172.16.4.221 testuser testpassword

execute backup config ftp <FTP路徑與設定檔名稱-使用變數加上日期> <FTP IP> <帳號> <密碼>

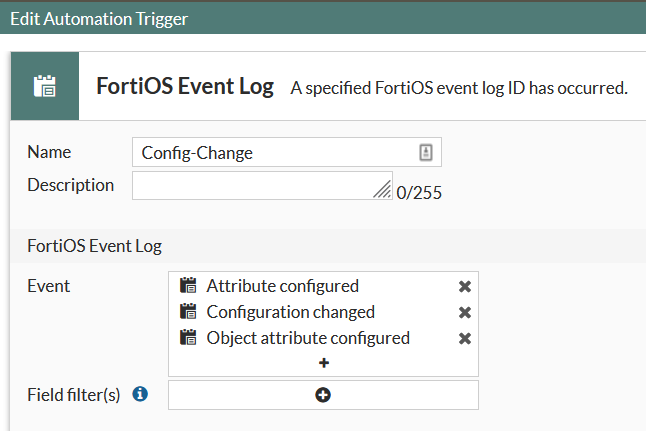

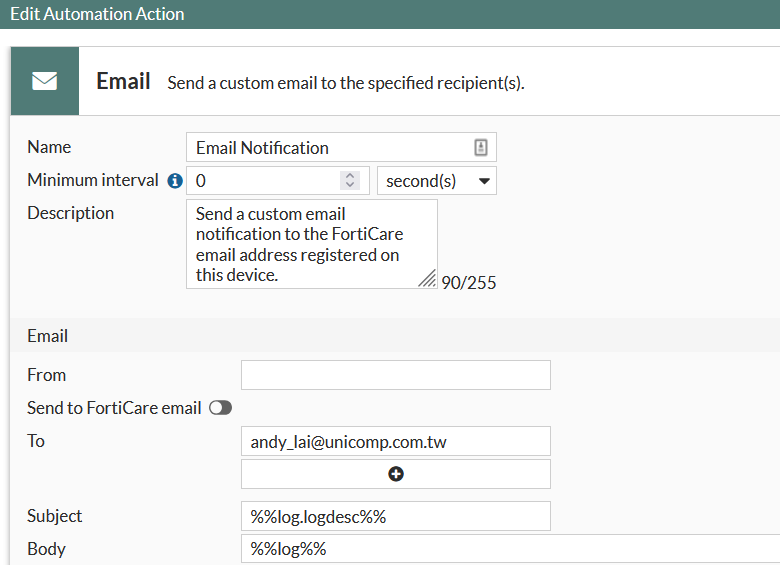

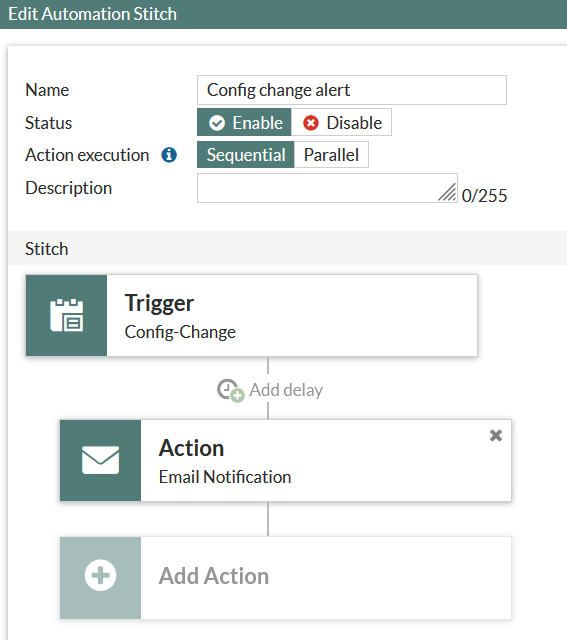

2.設定異動告警

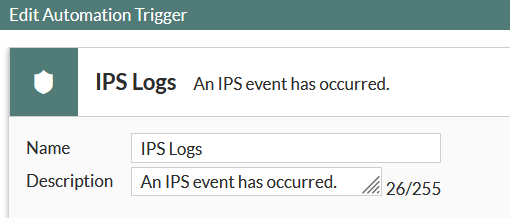

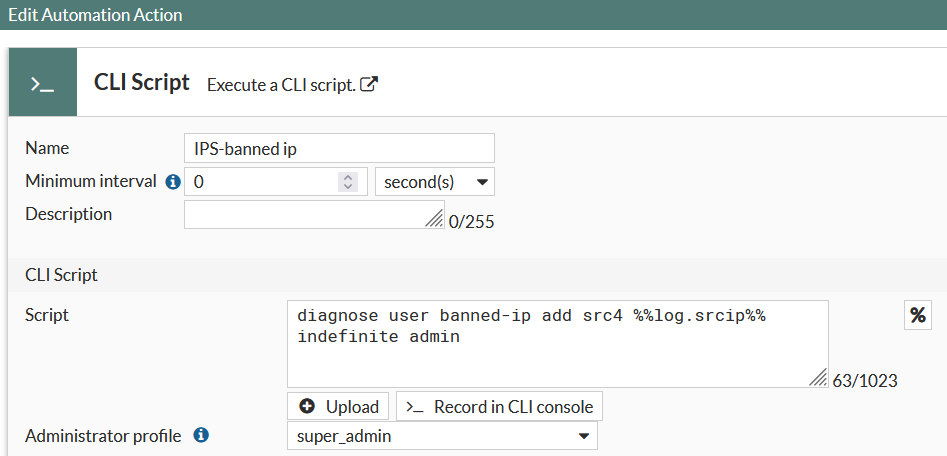

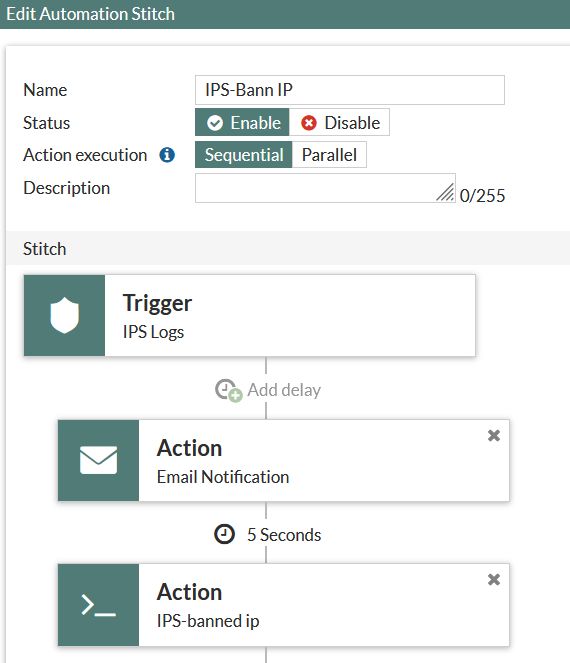

3.IPS事件自動ban ip

diagnose user banned-ip add src4 %%log.srcip%% indefinite admin

紅字標示是內建參數可抓取Event log內的來源IP參數

設定indefinite永久Ban IP

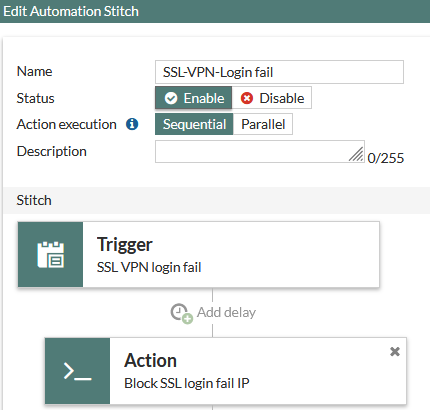

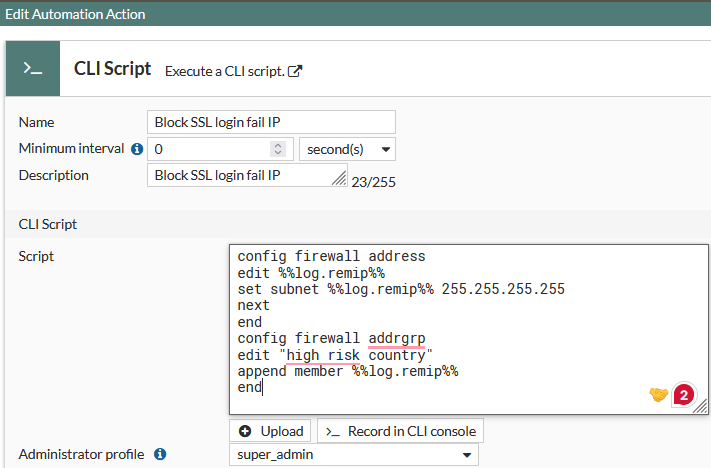

4.SSL-VPN封鎖登入失敗IP

config firewall address

edit %%log.remip%%

set subnet %%log.remip%% 255.255.255.255

next

end

config firewall addrgrp

edit high risk country

append member %%log.remip%%

end

紅字標示是內建參數可抓取Event log內的來源IP參數

藍字標示的是預先設定好的位址物件已套用至Local policy中