頁面目錄

前言:

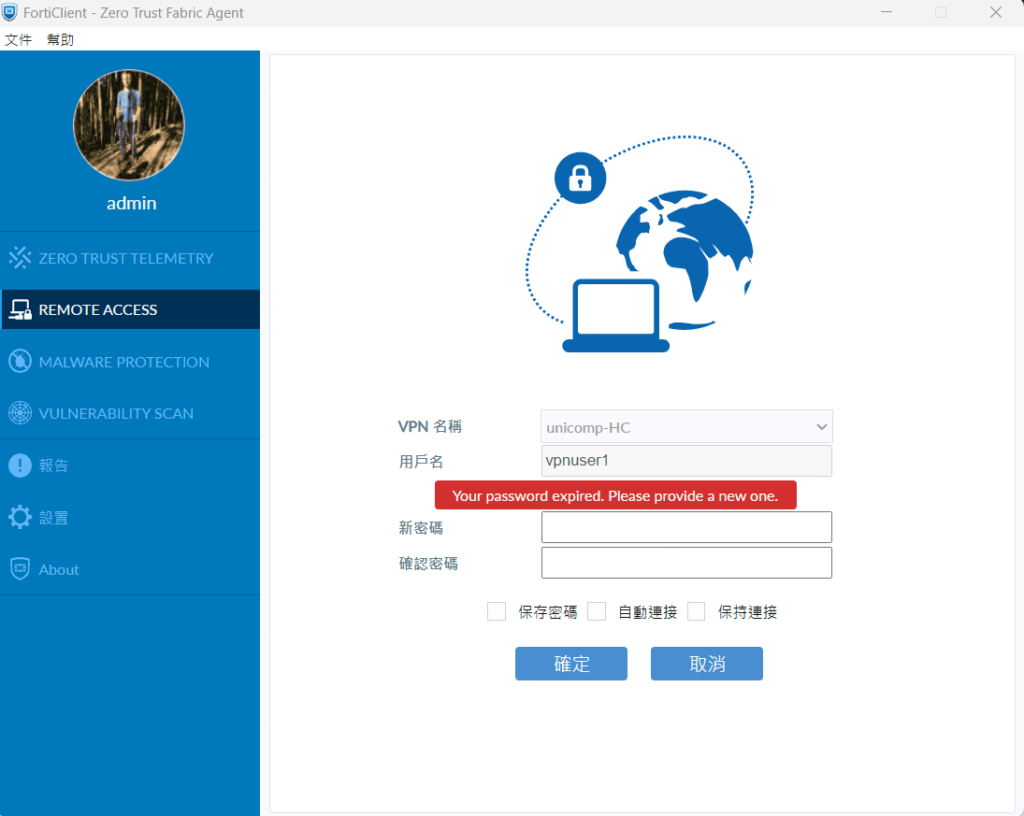

FortiGate可以整合Windows LDAPS協定,提供相對LDAP協定更安全的帳號認證機制,也可以運用在SSL-VPN上配合AD提供帳號定期密碼更新功能,以下就讓我帶大家完成設定。

環境說明:

FortiOS版本:After 6.0

Windows Server版本:2022

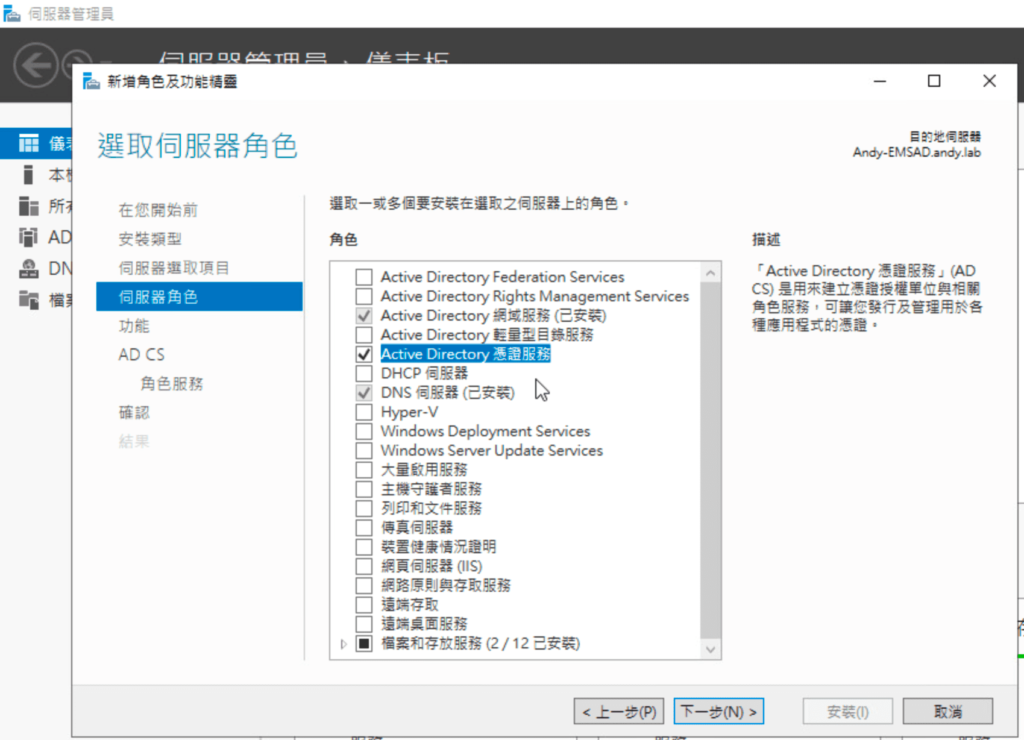

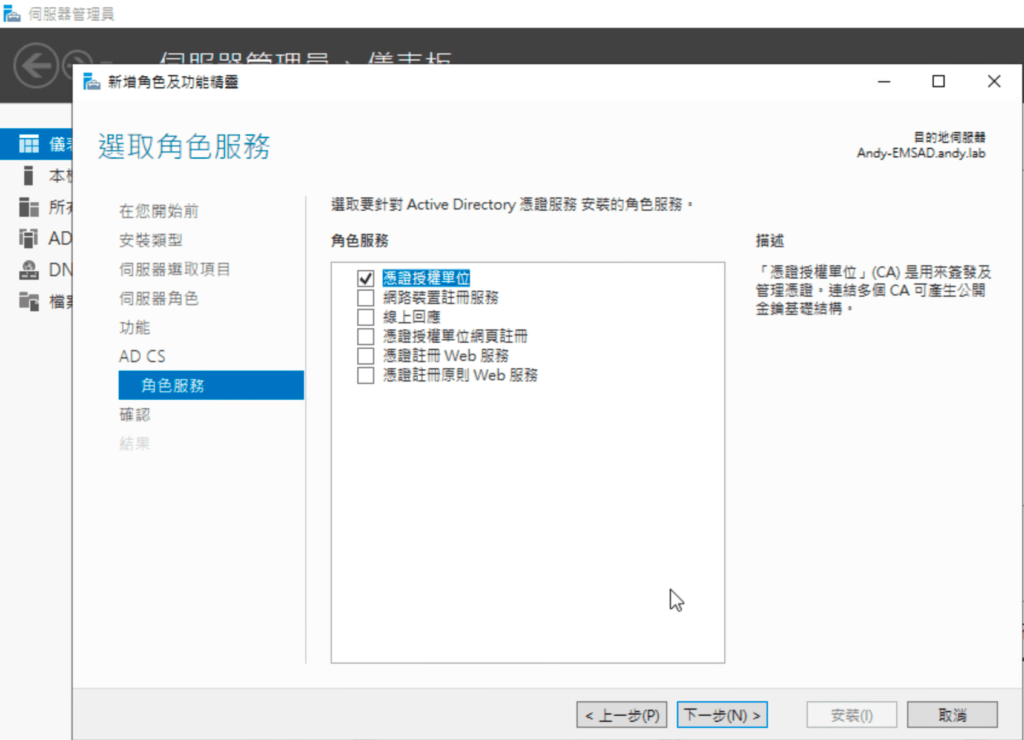

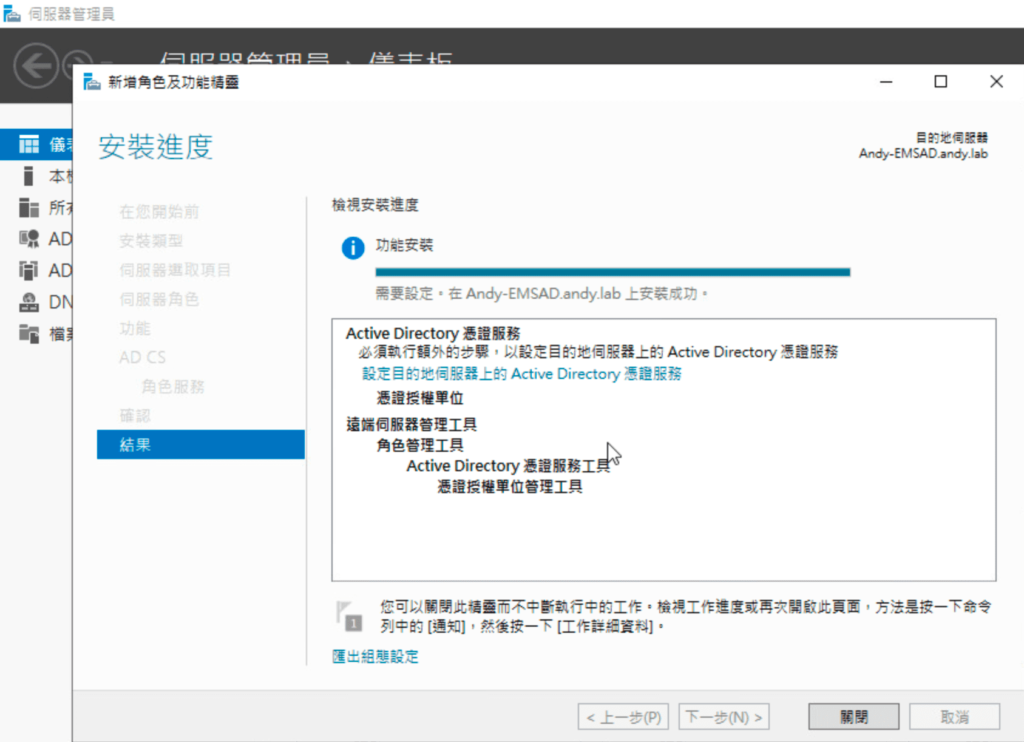

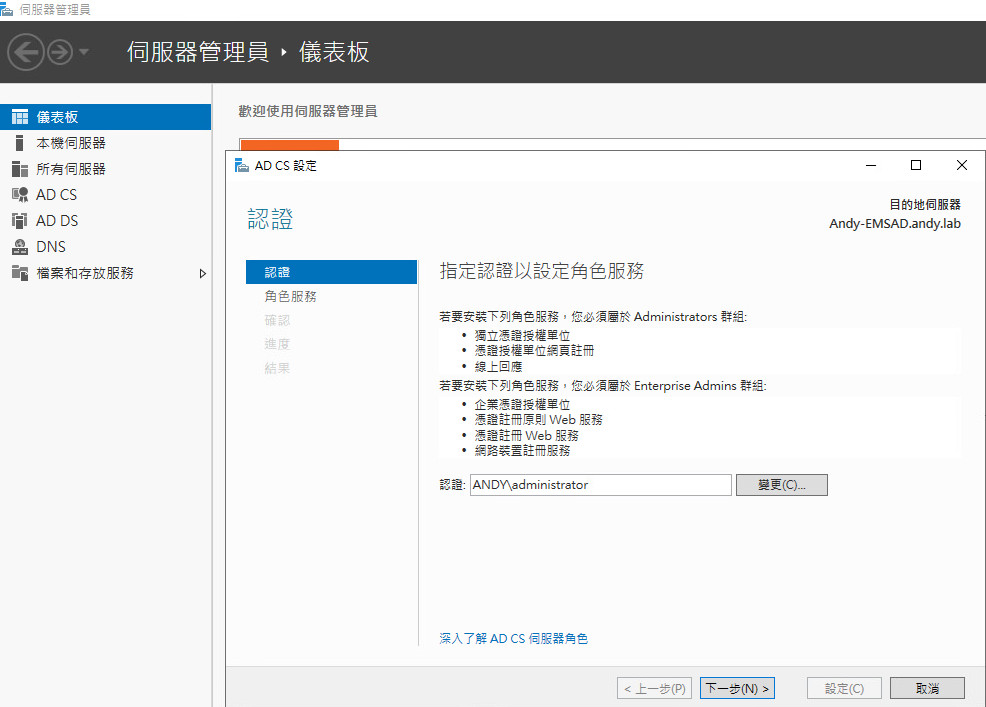

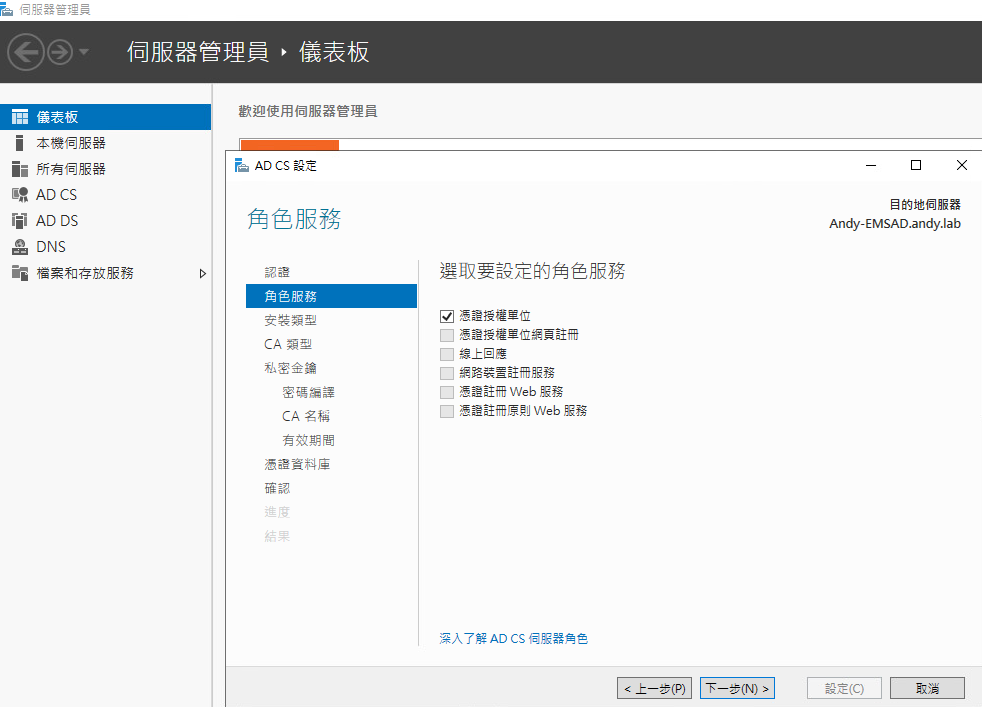

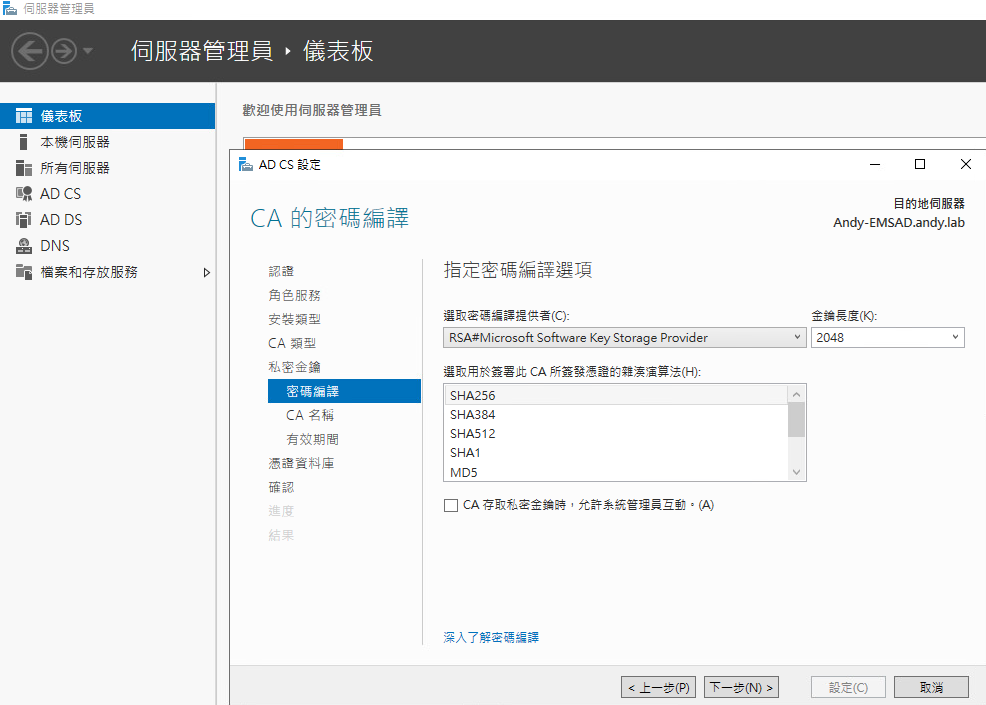

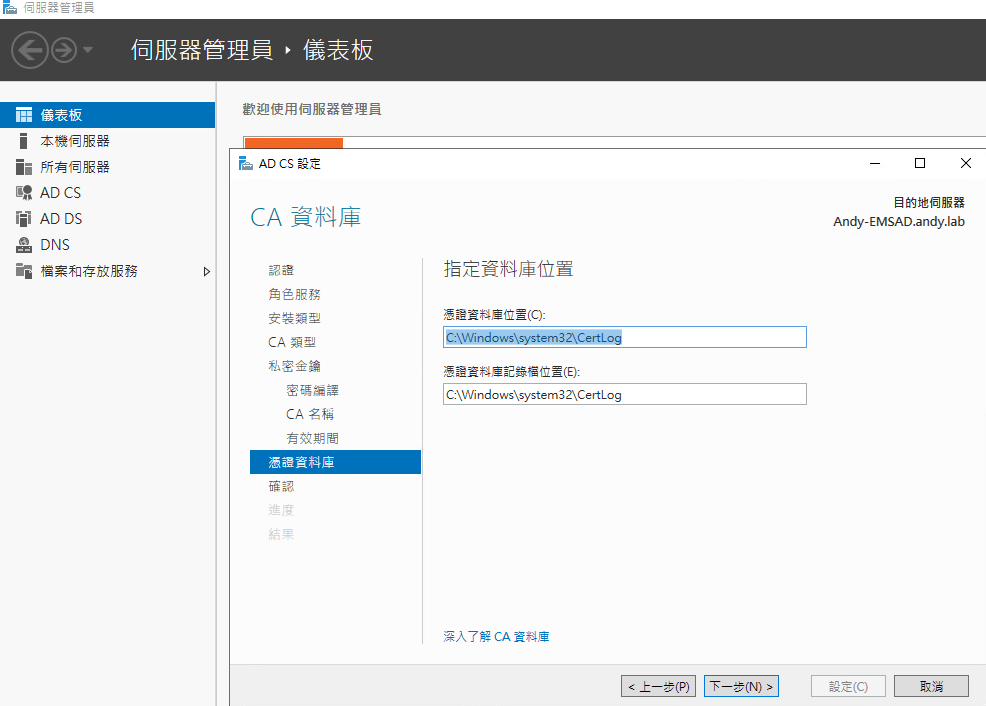

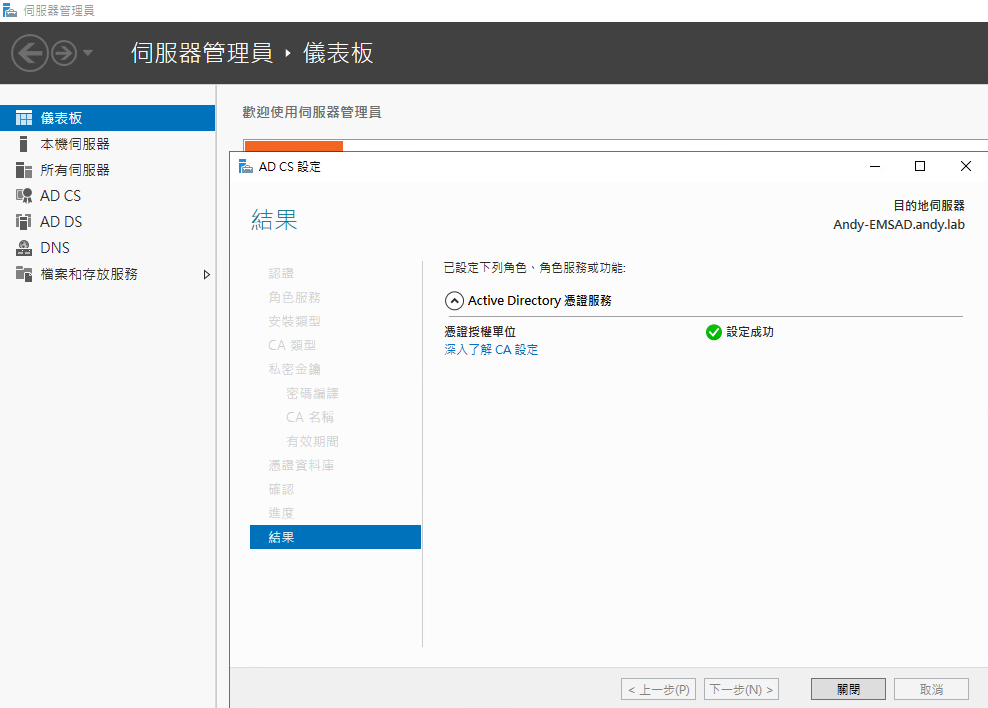

LDAPS設定:

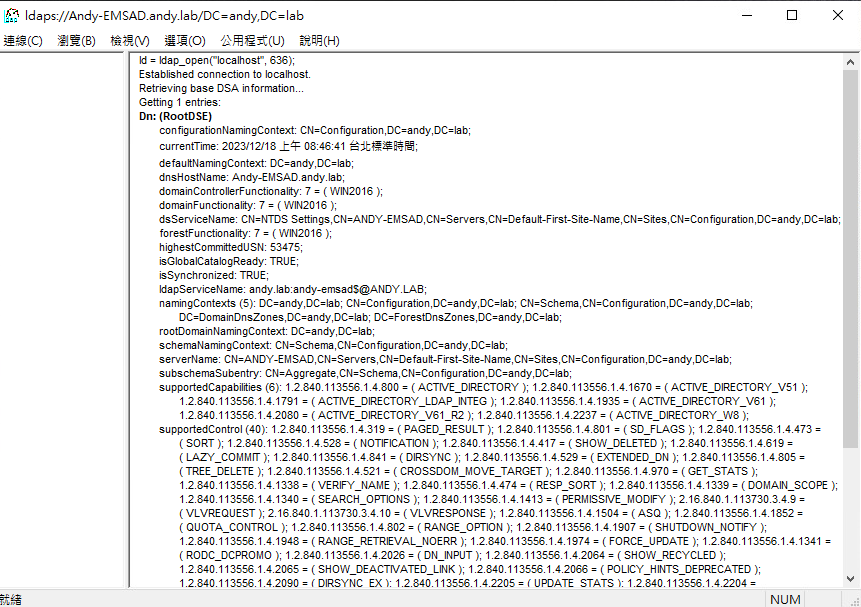

LDAPS服務驗證:

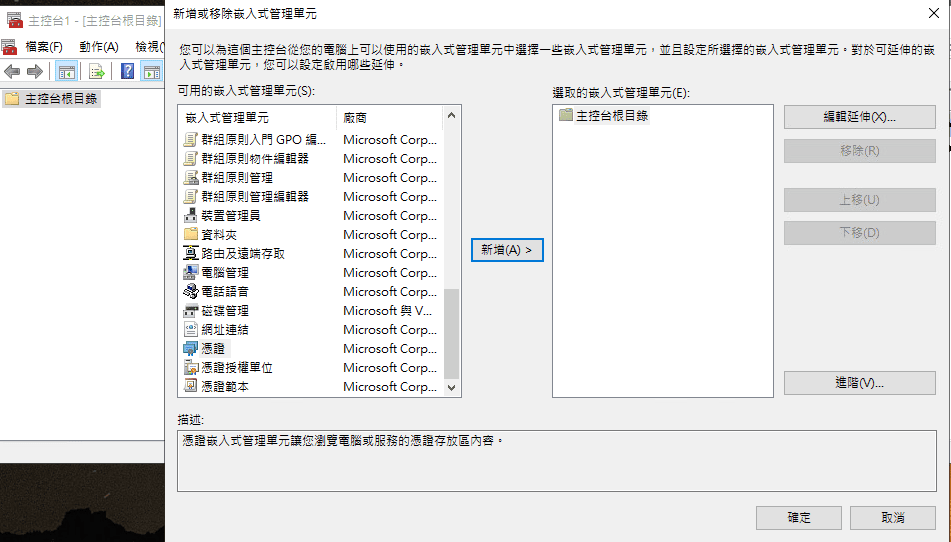

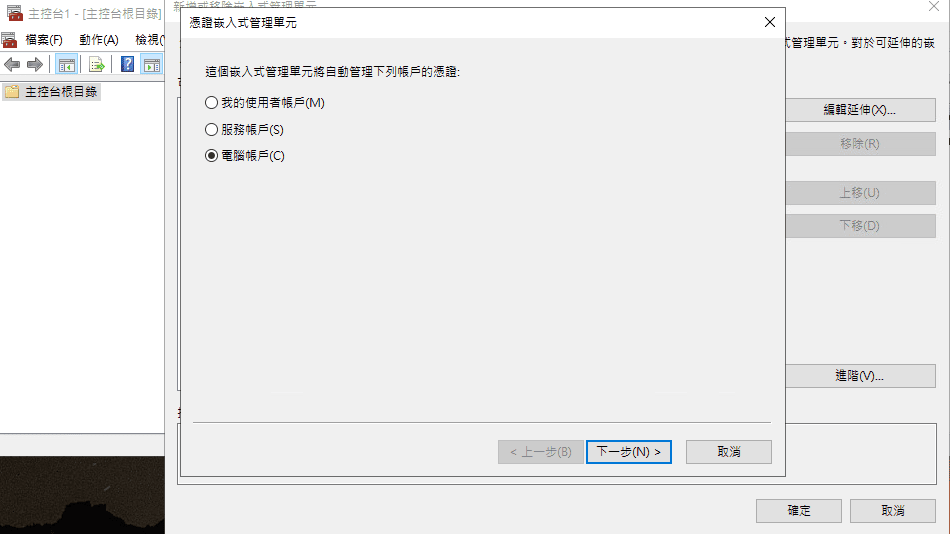

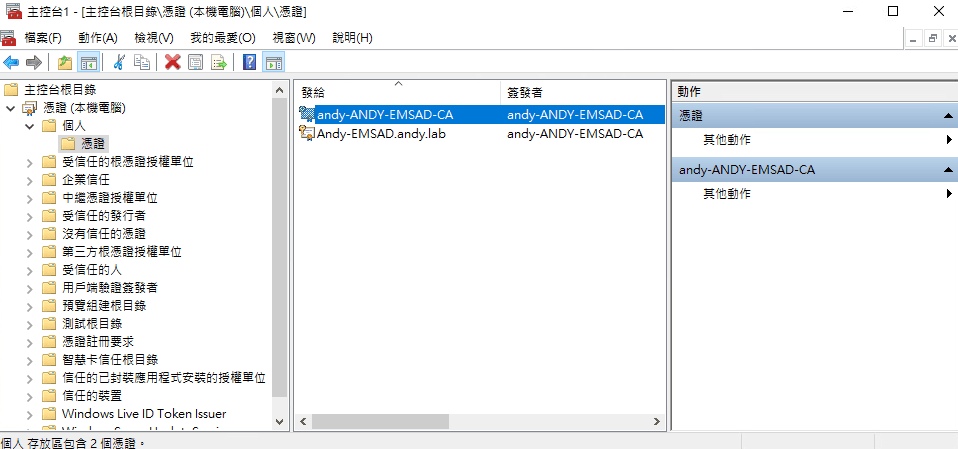

LDAPS憑證匯出:

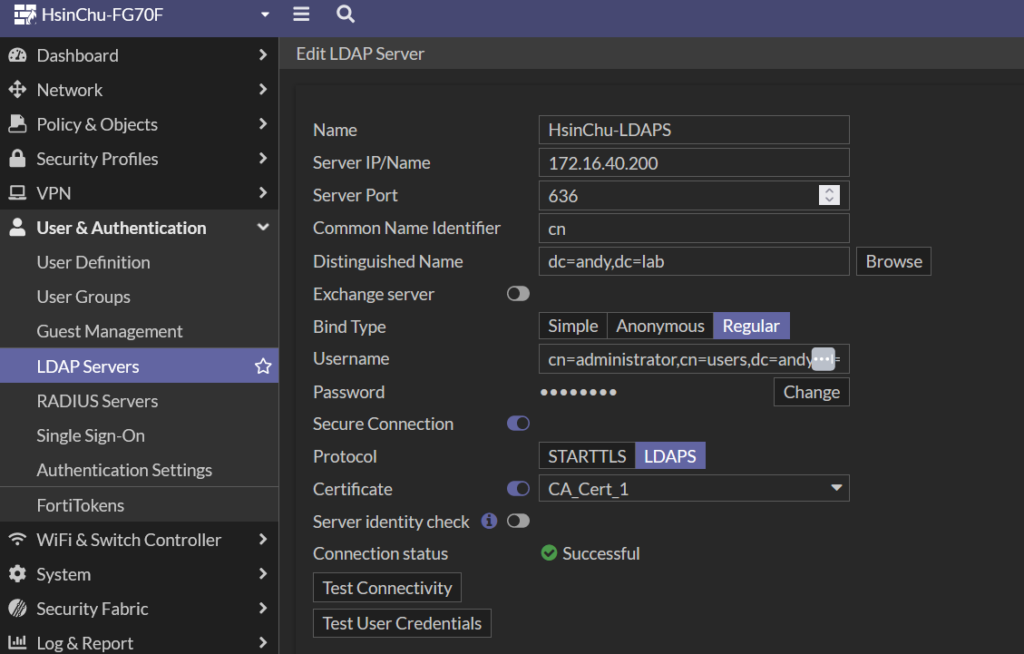

FortiGate設定:

至FortiGate CLI針對設定的LDAP Server下以下指令,允許密碼更新與過期告警

| config user ldap edit “HsinChu-LDAPS” set password-expiry-warning enable set password-renewal enable end |

功能驗證: